Ultimamente

Septiembre de 2020 #Nuevo patrocinador : ENSTA

Estamos orgullosos de dar la bienvenida a la institución pública ENSTA Bretagne como nuevo patrocinador académico de Root-Me. La escuela de ingeniería utilizará los entornos Root-Me PRO para formar a sus estudiantes en ciberseguridad.

Construida sobre un legado de formación en su campus de Brest desde 1819, ENSTA Bretagne y su historia van de la mano de la historia de la ingeniería, la industria, los arsenales y las nuevas tecnologías en Francia.

Nuevo patrocinador : GEOIDE Crypto&Com

Estamos orgullosos de anunciar un nuevo patrocinio con GEOIDE Crypto&Com, especializado en el desarrollo de productos de ciberseguridad junto con soluciones de hipervisión y apoyo a la decisión.

Robo de datos - reutilización de contraseñas

What happened?

Por construcción, la fundación Root-me siempre ha confiado en todos sus miembros y por ello los más activos suelen tener privilegios de administración.

Un administrador de la plataforma que, en su momento, contribuyó mucho al proyecto y que desde entonces se había alejado para dedicarse a su vida profesional y familiar ha sido víctima de un ataque de reutilización de contraseñas: su contraseña de correo electrónico apareció en una filtración y, lamentablemente, era la misma que en la plataforma Root-Me. Esta cuenta comprometida se utilizó para obtener un acceso indebido al backend desde el que se administra todo Root-Me.

¿Cuándo ocurrió?

La intrusión comenzó el 23 de mayo y se prolongó hasta el día siguiente, el 24 de mayo de 2020.

¿Cuál es el impacto?

Se han robado tanto las soluciones de desafío como las direcciones de correo electrónico. Los hashes de las contraseñas no se han visto afectados. Los demás datos robados, como las claves GPG públicas o los nombres de usuario, ya son información pública que aparece en los perfiles.

¿Y ahora?

Para proteger nuestro backend y, por tanto, sus datos, hemos decidido configurar la autenticación de dos factores basada en GPG para las cuentas con privilegios de administración.

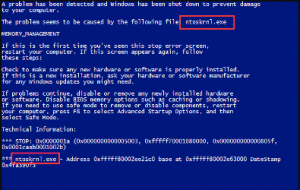

Nueva serie de retos: El núcleo de Microsoft Windows

¡Ya está disponible una nueva serie de retos en Windows Kernel! El primer reto está abierto a todo el mundo, mientras que los demás son temporalmente exclusivos para los miembros premium y se abrirán al público en las siguientes fechas:

- WinKern x64 - shellcoding: token stealing: público

- WinKern x64 - Stack buffer overflow advanced - ROP: 24 de febrero

- WinKern x64 - Use After Free: 24 de marzo

Un gran agradecimiento a Synacktiv, __syscall por sus retos.

Otro gran agradecimiento a und3ath y Ech0 por su trabajo en la arquitectura de estos ejercicios.

Root-Me Pro : una versión totalmente dedicada a los profesionales

Con más de 10 años de existencia, Root-Me se ha convertido en la plataforma online que ofrece el mayor número y variedad de contenidos prácticos dedicados a la ciberseguridad (hacking ético, devsec, forense, etc.). Gracias a una comunidad de casi 300.000 miembros, las contribuciones permiten a Root-Me ofrecer contenidos realistas, documentados y adaptados a los problemas técnicos a los que se enfrentan los expertos en ciberseguridad. Recientemente, también se han introducido nuevas categorías de ejercicios: Serie Blockchain Ethereum, serie Windows PE, serie Windows Kernel.

Gracias a esta experiencia, la plataforma Root-Me es utilizada actualmente por jugadores de todo el mundo, entre ellos muchos profesionales que desean formar a sus equipos, organizar eventos de ciberseguridad (CTF, Hackaton, etc.) o detectar nuevos talentos. Ante estas necesidades y para responder a las numerosas peticiones de escuelas y empresas, nos hemos tomado el tiempo de preparar una oferta completa que ahora puedes encontrar en la plataforma Root Me Pro.

Para más información, no dude en ponerse en contacto con los equipos de Root Me Pro.

¡Synacktiv patrocina Root-Me !

Synacktiv es una empresa especializada en seguridad ofensiva, fundada en 2012 por varios expertos en la materia. Contratamos a personas cualificadas para nuestros diferentes equipos: red teaming, ingeniería inversa y desarrollo de herramientas ofensivas. Synacktiv cuenta con un equipo de más de 55 expertos en seguridad y 4 oficinas en Francia (París, Toulouse, Rennes y Lyon).

Synacktiv ha recibido la acreditación CESTI por parte de la ANSSI (Agencia Nacional Francesa de Seguridad Informática) y está a punto de recibir la acreditación PASSI.

Nueva serie de desafíos : AppSys/Windows

Ya está disponible un nuevo conjunto de desafíos operativos de Windows! El primer desafío está abierto a todos, los siguientes son temporalmente exclusivos para los miembros Premium y estarán abiertos al público en las siguientes fechas:

– PE32 - Local stack buffer overflow basic : público

– PE32 - Advanced stack buffer overflow : 3 de enero

– PE32+ Egg Hunter : 3 de febrero

– PE32+ Basic ROP : 3 de marzo

Nuevo conjunto de retos: AppSys/Windows

Se ha publicado un nuevo conjunto de retos sobre la explotación de binarios de Windows.

El primer reto es público y los 3 restantes son temporalmente exclusivos para los miembros premium. Estos, a su vez, se harán públicos en las siguientes fechas:

– PE32 - Stack buffer overflow basic: público

– PE32 - Advanced stack buffer overflow: 3 de enero

– PE32+ Format string bug: 3 de febrero

– PE32+ Basic ROP: 3 de marzo

API : api.www.root-me.org

Una API que le permite interactuar con los datos de Root-Me está ahora disponible en api.www.root-me.org. Los siguientes puntos están disponibles:

- /login

- /challenges

- /challenges/id_challenge

- /auteurs

- /auteurs/id_auteur

- /environnements_virtuels

- /environnements_virtuels/id_environnement_virtuel

Esto es todavía un trabajo en progreso, por favor, sean indulgentes.

API : api.www.root-me.org

Ya está disponible una API que permite interactuar con los datos de Root-Me en api.www.root-me.org. Están disponibles los siguientes puntos:

- /login

- /challenges

- /challenges/id_challenge

- /auteurs

- /auteurs/id_auteur

- /environnements_virtuels

- /environnements_virtuels/id_environnement_virtuel

Esto es todavía un trabajo en curso, por favor, tenga en cuenta.